La innovación impulsa cambios sorprendentes en la sociedad, desde autos sin conductor hasta medicamentos que extienden nuestras vidas. Sin embargo, la innovación no ocurre en una burbuja. Se basa en el ingenio humano, los procesos correctos para eliminar los obstáculos y la tecnología, que en sí misma es el resultado de la innovación.

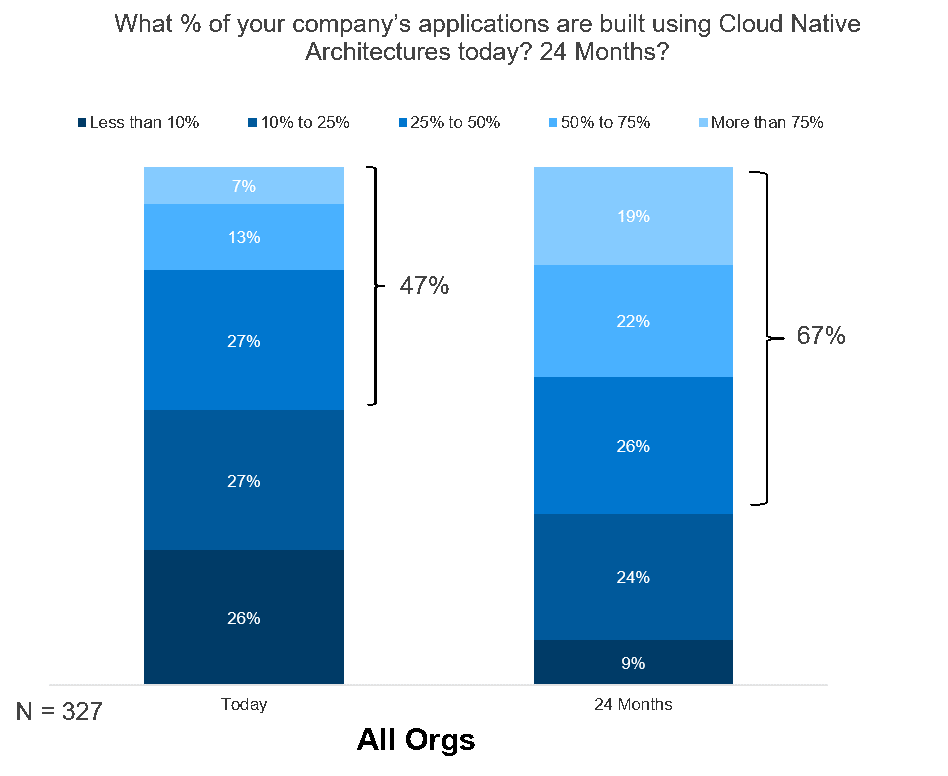

Las empresas buscan formas de impulsar la innovación y vencer a su competencia. Lo que significa volverse digital y adoptar aplicaciones y agilidad nativas de la nube. De hecho, según nuestra propia investigación, en los próximos 24 meses, la adopción comercial de cloud-native saltará al 67%, desde el 47% actual.

Si la adopción fuera tan fácil, todos lo harían mañana, ¿verdad?

Bueno, hay un caso para aprender a caminar antes de correr con una migración por etapas, manteniendo la infraestructura heredada y las aplicaciones ejecutándose junto con las aplicaciones nativas de la nube. Los equipos de DevOps a menudo mencionan las dificultades para administrar los recursos informáticos, de redes y de almacenamiento de la orquestación de contenedores de Kubernetes en producción, sin mencionar la administración de la infraestructura, la portabilidad de la carga de trabajo y la seguridad de los datos donde sea que residan. Sin embargo, un enfoque excesivamente cauteloso con respecto a la nube nativa podría ser demasiado lento e impulsar a los desarrolladores a encontrar su propio tono de llamada K8 para mantener la velocidad del proyecto que requieren; En este caso, el esfuerzo por mantener la estabilidad crea un problema de TI oculto que puede conducir a problemas posteriores con problemas de costos o cumplimiento.

La buena noticia es que hay muchas plataformas y herramientas en el mercado para elegir que admiten operaciones nativas en la nube. Y más buenas noticias: la infraestructura hiperconvergente de Dell EMC admite muchas de estas plataformas, con administración automatizada del ciclo de vida, consolidación de cómputo, almacenamiento y virtualización, y fácil escalabilidad. Dell EMC ha diseñado HCI probado y validado para soluciones de Kubernetes, incluida VMware Cloud Foundation en VxRail, la base de la plataforma en la nube de Dell Technologies, que ofrece una ruta simple y directa a la nube híbrida con una plataforma completa y automatizada. El despliegue automatizado de la carga de trabajo de PKS y la infraestructura que admite aplicaciones heredadas y nativas de la nube hacen que VCF en VxRail sea realmente transformador para un negocio. Además, las empresas pueden elegir entre otras soluciones de HCI que admiten Pivotal Cloud Foundry con Pivotal Ready Architecture , para Azure Stack Hub con AKS y Google Anthos en VxFlex.

Además, una amplia cartera de Dell Technologies ofrece el mejor almacenamiento externo, soluciones de protección de datos a través de PowerProtect para Kubernetes y servicios de consultoría para ayudarlo en cada paso del proceso de adopción nativo de la nube.

Y, para una verdadera experiencia en la nube dentro de su moderno centro de datos, ofrecemos Dell Tech on Demand que ofrece una amplia gama de soluciones de pago flexibles y servicios de valor agregado combinados con soluciones integradas de pila completa para administrar los costos sin limitar su capacidad para enfrentar los cambios. demandas de recursos de sus equipos de desarrollo de aplicaciones.